STAGE 4

1) Diffie-Hellman

대칭키 암호

- 수신자와 송신자가 같은 키를 공유하고 있다는 전제 필요

- 데이터 교환 전에 키 교환이 이루어져야 함

- 대칭키 암호의 안전성은 키에서 비롯

- 공개된 채널을 통해 키를 교환해도 외부인은 키를 알 수 없게 하는 공개 키 교환 알고리즘 고안

수학적 원리 및 키 교환 절차 생략

Diffie-Hellman에 대한 중간자 공격

- 네트워크로 통신하는 두 주체가 서로 신원을 확인하기 어렵다는 특성을 이용한 공격

- 수동적 공격: 공격자가 통신에 개입하지 않음 (일반적으로 네트워크에서 발생하는 공격)

- 능동적 공격: 공격자가 통신에 직접 개입

- 공격자는 둘 사이에 오가는 정보를 모두 알 수 있으며, 필요하면 이를 변조할 수도 있음 >> 취약점

- 서로의 신원을 확인할 수 있는 추가적인 메커니즘이 동반되어야 안전하게 이뤄질 수 있음

2) RSA

RSA 암호 알고리즘

- 공개키 암호시스템

- 가장 보편적으로 사용되는 암호 및 인증 알고리즘

- 1983년에 특허로 등록, 현재는 특허 기간이 만료되어 공공 및 민간 분야에서 널리 사용

- 안전성: 아주 큰 두 소수의 곱으로 이루어진 합성수를 인수분해하기 어렵다는 인수분해 문제의 어려움에 기반

- 암복호화 과정에서 많은 연산을 필요로 함

→ 네트워크 통신에서는 잘 사용되지 않음

- 두 개의 키가 사용 (공개키, 개인키)

공개키 (Public Key)

- 모든 사용자에게 공개되며, 평문을 암호화할 때 사용

개인키 (Private Key)

- 타인에게 노출되어서는 안 되며, 공개키로 암호화된 암호문을 복호화할 때 사용

오일러 정리

- n과 서로소인 양의 정수 m이 다음 식을 만족한다는 정리

- m^φ(n) ≡ 1 (mod n)

암호화

복호화

작은 e

- 빠른 암호화를 위해 공개 지수 e를 작게 설정하기도 함

- e를 너무 작게 설정하면 Coppersmith 공격과 Hastad's Broadcast 공격 등에 취약

Coppersmith

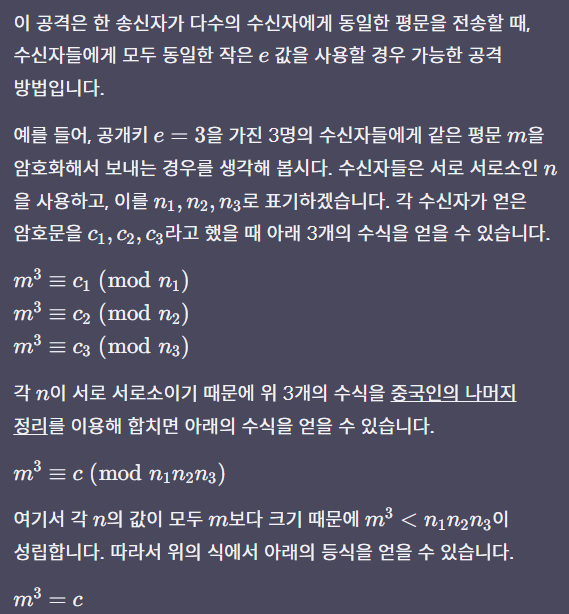

Hastad's Broadcast

- 공개 지수를 너무 큰 값으로 설정하게 되면, RSA 알고리즘의 효율성이 떨어짐

- 일반적으로 공개 지수는 2^16 + 1 = 을 사용

Common Modulus Attack

'Dreamhack > Cryptography' 카테고리의 다른 글

| [Cryptography] STAGE 6 (0) | 2022.08.19 |

|---|---|

| [Cryptography] STAGE 5 (0) | 2022.08.11 |

| [Cryptography] STAGE 3 (0) | 2022.08.04 |

| [Cryptography] STAGE 2 (0) | 2022.07.26 |

| [Cryptography] STAGE 1 (0) | 2022.07.25 |