[ctf-d] 이벤트 예약 웹사이트를 운영하고... #A

Key format: yyyy-MM-dd_hh:mm:ss

문제 파일을 보면 다양한 폴더가 있다.

파일을 쭉 봤다.

history

chmod 명령어로 권한이 모두 부여된 경로가 하나 보인다.

조금 의심스럽다...

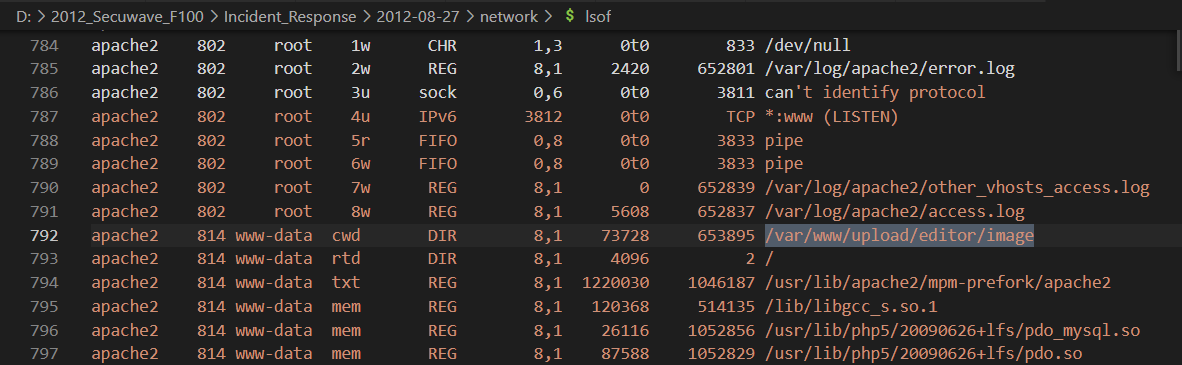

lsof

위에서 포착한 경로를 lsof 파일에서 검색해보니

www-data 사용자가 보인다.

ps_eaf

ps_eaf 파일에서 경로를 검색해보았다.

php 명령어를 사용하는 걸 알 수 있음

PID 5245

lsof

위에서 알아낸 PID 5245를 검색해보았다.

쭉 보다보니

TCP 연결 흔적 발견

ip 주소를 찾을 수 있음

목적지 ip 144.206.162.21

access.log

경로로 파일을 살펴보았다.

처음에

/image

/editor/image

로도 검색을 해봤는데 결과가 많이 나와서

/upload/editor/image 로 검색해보았다.

Base64로 인코딩된 흔적 발견

총 3개 발견함

bHMgLWFsICAvdmFyL3d3dy91cGxvYWQvZWRpdG9yL2ltYWdlLw%20%20

ls -al /var/www/upload/editor/image/

dGFyIC1jdmYgL3Zhci93d3cvdXBsb2FkL2VkaXRvci9pbWFnZS8xMzMwNjY0ODM4IC92YXIvd3d3Lw%20%20

tar -cvf /var/www/upload/editor/image/1330664838 /var/www/

cGhwIC1mIC92YXIvd3d3L3VwbG9hZC9lZGl0b3IvaW1hZ2UvcmV2ZXJzZS5waHA%20

php -f /var/www/upload/editor/image/reverse.php6

php 명령어를 사용하여 reverse.php 파일을 실행시켰음을 알 수 있음

마지막 php 명령어로 소스코드를 유출시킨 것으로 추정 (...

유출 시간은 이 명령어가 사용된 25/Aug/2012:17:26:40

키 포맷에 맞추면

2012-08-25_17:26:40

성공!

'Forensics' 카테고리의 다른 글

| [ctf-d] 이벤트 예약 웹사이트를 운영하고... #C (0) | 2022.08.11 |

|---|---|

| [ctf-d] 이벤트 예약 웹사이트를 운영하고... #B (0) | 2022.08.11 |

| [ctf-d] splitted (0) | 2022.08.10 |

| [ctf-d] DefCoN#21 #1 (0) | 2022.08.10 |

| network_png (0) | 2022.08.09 |